En un mundo donde, la información, el conocimiento y la seguridad es importante, es necesario cuidar estos aspectos mediante la seguridad informática.

En este trabajo se presenta el desarrollo de un algoritmo de programación utilizado en una estrategia de encriptación de dos sistemas de Lorenz por el método de Pecora y Carroll utilizando encriptado caótico aditivo, para transmitir información segura mediante simulaciones numéricas en Matlab.

El esquema de comunicación se basa en dos sistemas caóticos de Lorenz acoplados unidireccionalmente: uno como sistema maestro y otro como esclavo. Se mostrarán gráficas en tiempo y fase de los resultados obtenidos en la comunicación segura.

Palabras clave: encriptado caótico, simulación, comunicación, mensajes cifrados, sistemas criptográficos.

Nowadays where information, knowledge and security is important, you need to take care of these aspects by computer security.

In this paper the development of a scheduling algorithm used in a chaotic encryption additive strategy is presented for securely transmitting information through numerical simulations in Matlab.

The communication scheme is based on two Lorenz chaotic systems coupled unidirectionally: one master and one slave system.Time and phase graphs of the results obtained in the secure communication will be shown.

Keywords: chaotic encryption, simulation, communication, encrypted messages cryptographic systems.

Los primeros mensajes cifrados que se conocen corresponden del siglo V antes de Cristo, proceden de espartana. La criptología moderna implementa las medidas de seguridad necesarias para crear la confianza en la infraestructura global de la información, su seguridad radica en la extrema dificultad de calcular logaritmos discretos en un campo finito según lo define Diffie-Hellman(1).

La criptografía es una rama de las matemáticas que hace uso de métodos y técnicas con el objetivo principal de cifrar y/o proteger un mensaje o archivo por medio de un algoritmo, usando una o más claves.(2)

La característica principal de la encriptación es la de hacer que la información sea segura para toda persona mediante contraseñas generadas por los algoritmos.

La encriptación de datos consiste en poder manipular la información para conseguir una confidencialidad donde solo se pueda acceder a la información por medio de su propietario, mediante la autentificación para que tanto el emisor como el receptor puedan confirmar la identidad uno del otro, que la información no pueda ser alterada sin ser esto detectado por lo que requiere información íntegra y confiable.

Se pueden encontrar diferentes tipos de encriptación como pueden ser mediante claves simétricas o públicas, códigos de integridad, firma digital, encriptado WEP, WPA (2)

Una de las preocupaciones que existe actualmente en las comunicaciones seguras es ha causa del tiempo de vida que tienen los sistemas criptográficos que actualmente se encuentran utilizando, la criptografía caótica, utiliza las dinámicas caóticas resultantes del sistema para garantizar la confidencialidad de la información. El método criptográfico en el que se enfoca el presente estudio es el que utiliza las dinámicas caóticas, es decir la criptografía caótica.

Se implementó un circuito electrónico de comunicación seguro utilizando las dinámicas caóticas de dos sistemas de Lorenz, para realizar la transmisión de información de manera confidencial, utilizando un escenario de comunicación por medio de dos líneas de notificación, una de las cuales es utilizada para realizar la sincronización por medio del método de Pecora y Carroll, de tal manera que los sistemas de Lorenz están acoplados unidireccionalmente, por ende, existe un sistema maestro que impondrá su dinámica a un sistema esclavo. La información se encriptará y desencriptará mediante simulaciones numéricas utilizando un código de programación mediante el software de Matlab.

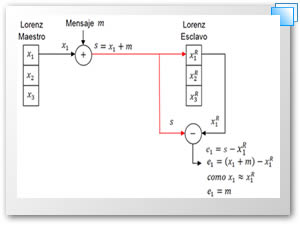

Por consiguiente el encriptamiento caótico aditivo, se generará una señal caótica a la que se sumará un mensaje secreto que se desea transmitir, en la figura 1,se muestra que para el caso de estudio se utilizó una señal senoidal m=0.5*Sin (t) como mensaje secreto, mediante sistemas de Lorenz como esclavo y maestro respectivamente.

El método de sincronización de osciladores caóticos se basará en el acoplamiento unidireccional de los osciladores, donde un sistema se subdivide en dos subsistemas, donde uno de ellos envuelve y a su vez conduce al otro, siendo la respuesta del sistema esclavizado seguir la dinámica del sistema conductor. Cuando la evolución de uno de los dos sistemas no es alterada por el acoplamiento la configuración resultante es un acoplamiento unidireccional. Este tipo de configuración es conocida como maestro-esclavo; dicho sistema se realizó mediante los sistemas de Lorenz acoplados con una etapa de cifrado como se muestra en la figura 2.

Figura 1 Sistema de encriptado y recuperación de mensajes mediante un canal de comunicación

Figura 2 Sistemas de Lorenz acoplados.

Así mismo en este trabajo se utilizó el Matlab como software para realizar las simulaciones numéricas mediante el código de programación de ecuaciones diferenciales, acopladas unidireccionalmente por el método de Pecora y Caroll que se describe en la figura 3.

Figura 3 Programación simulaciones numéricas (fuente Fredy Miranda Casasola)

Finalmente las simulaciones numéricas mediante el código implementado enMatlab permitieron observar cuál de los tres canales de comunicación es el más adecuado para la transmisión, esto se analizó con las gráficas temporales de error figura 4. Se compararon las gráficas temporales de estado originales; con la graficas temporales de estado recuperadas de la transición, el canal que presenta menos pérdidas fue el canal X3, donde se recuperó el mensaje original casi en su totalidad.

Figura 4 Gráficas temporales de estado.

Por lo anterior dentro de las simulaciones de Matlab se creo una tercera grafica mostradas en la figura No 5, en donde se muestra el mensaje secreto (señal senoidal m=0.5*sin(t)), la señal caótica utilizada y el canal por donde se envió el mensaje, y la señal que se recuperó de la transición. En donde se observa al inicio de esta tercer grafica un comportamiento extraño de la señal, al mostrarse distinta al original. Este comportamiento se debe al tiempo que utilizan en acoplarse los dos sistemas. Por lo que se sugiere, en una implementación física. Dar un tiempo de sincronización entre el maestro y el esclavo a fin de que este comportamiento no afecte en la transmisión.

Figura 5 Simulación de encriptamiento aditivo.

Finalmente la señal caótica utilizada, el canal por donde se envió el mensaje y la señal que se recuperó de la transición, se simularon por medio de gráficos en Matlab. En efecto dentro de las simulaciones se creo una tercera grafica donde se muestra el mensaje secreto.En donde se observa un comportamiento extraño de la señal, al mostrarse distinta ala original. Este comportamiento se debe al tiempo que utilizan en acoplarse los dos sistemas. Por lo que se sugiere, un tiempo de sincronización entre el maestro y el esclavo a fin de que este comportamiento no afecte en la transmisión.

Los autores manifiestan su gratitud al Programa de Intercambio Estudiantil por parte de la Universidad Autónoma del Estado de Hidalgo, así como al Dr. Cesar Cruz Hernández de la Universidad Autónoma de Baja California por el apoyo y sus conocimientos brindados.

Cabrera, Peter. slideshare. [En línea] 07 de noviembre de 2009. [Citado el: 12 de 05 de 2013.] www.slideshare.net/peter325/algoritmos-de-encriptacion.

Chandia, Carlos.Soporte computacional. México: ICEL.

Economista, El. ALCONSUMIDOR AC. [En línea] 2007. Acceso a link aqui

TECNOAVAN INTEGRATED ADVANCED TECHNOLOGIES Ltda. [En línea] 2007. Acceso a link aqui

Areitio, Bertolin Javier.Seguridad de la Información: redes, informática y sistemas de información. s.l.: Paraninfo, 2008. 8497325028,9788497325028.

Juárez, Martínez Genero et al.Sistemas Complejos como Modelos de Computación. s.l.: Luniver Press, 2011, 2011. 1905986351,9781905986354.

Marín, Jorge I et al. Encriptación de señales binarias por medio de Wavelets seudocaóticas. 34, Pereira: s.n. 2007, Vol. XIII. 0122 170.

[a] Profesores Investigadores de la Escuela Superior Tizayuca, Universidad Autónoma del Estado de Hidalgo.