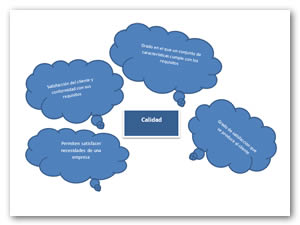

Figura 2. Calidad de un sistema de información (Fuente: propia)

La red proporciona una infraestructura de vital importancia para las empresas y los usuarios, por ella viaja información la cual debe estar protegida mediante algún mecanismo de seguridad para evitar el daño a los datos almacenados y en tránsito, por personas que solo buscan hacer actos ilícitos, es por ello que en éste documento se proponen mecanismos de seguridad para proteger los datos que se utilizan en un sistema de información transaccional, promoviendo la realización de un análisis de riesgos considerando los recursos tecnológicos, humanos, sociales y administrativos con el objetivo de mantener la integridad, confidencialidad y disponibilidad de la información.

Palabras clave: principios de seguridad, confidencialidad, integridad, sistemas de información, mecanismos de seguridad

The network provides vital infrastructure for businesses and users, she travels information which must be protected by a safety mechanism to prevent damage to data storage and in transit, by people who are just looking to do unlawful acts, is why in this document are proposed security mechanisms to protect data used in transactional information system, promoting the realization of a risk analysis considering the technological, human, social and administrative resources in order to maintain integrity, confidentiality and availability of information.

Keywords: principles on security, confidentiality, integrity, information systems security mechanisms

El término de sistema lo utilizamos de manera muy habitual y para referirnos por ejemplo a: sistemas políticos, sistemas monetarios, sistemas empresariales, sistemas eléctricos, sistemas de seguridad, etc. Lo empleamos para designar un concepto como una herramienta para explicar como es y lo que ocurre en una determinada área como la económica, la social, la tecnología, etc.

En la actualidad, el uso de los sistemas de información es de gran importancia ya que al disponer de la información se debe contar con una confidencialidad para mantener la integridad de los datos. (de Pablos, López, & Hermoso Santiago, 2014)

Diversos sistemas de información están diseñados para el procesamiento de transacciones, algunos de ellos son diseñados sin considerar la seguridad, ya que en la actualidad la información es vulnerable tanto a personas externas como internas de una organización quienes pueden causar daño, pérdida o modificación de la misma.

Un sistema de información es un conjunto de elementos orientados al tratamiento y administración de datos e información, organizados y listos para su uso posterior, generados para cubrir una necesidad u objetivo. Dichos elementos formarán parte de alguna de las siguientes categorías:

Todos estos elementos interactúan para procesar los datos (incluidos los procesos manuales y automáticos) y dan lugar a información más elaborada, que se distribuye de la manera más adecuada posible en una determinada organización, en función de sus objetivos

Es el conjunto de medidas preventivas que permitan prever riesgos y medidas reactivas de las organizaciones y de los sistemas basados en tecnología que permiten resguardar y proteger la información buscando siempre mantener la confidencialidad, la disponibilidad e integridad de la misma (Gómez Vieites, 2014).

La seguridad de la información está basada en la tecnología y promueve la confidencialidad de la misma: la información está centralizada y puede tener un alto valor, pero también puede ser divulgada, mal utilizada, robada, borrada o saboteada, lo que afecta su integridad, confidencialidad y disponibilidad (Laudon & Laudon, 2004).

Riesgo: Es todo aquello que puede causar daño a los sistemas informáticos generando un impacto negativo que ocasione que las operaciones de negocio se interrumpan.

Seguridad: Es mantener bajo protección los recursos y la información a través de procedimientos que permitan controlar los recursos. (UNAM, 2004)

La seguridad de la información involucra realizar un análisis de riesgos para conocer las posibles fuentes de amenazas que puedan atentar contra la disponibilidad, la integridad, confidencialidad, o bien genera un rechazo de información. (UNAM, 2004)

La confidencialidad de la información asegura que el acceso a ésta sea únicamente por aquellas personas que tengan autorización para hacerlo, evitando que ésta sea divulgada, comunicada, robada, saboteada por personas o sistemas no autorizados (Gómez Vieites, 2014).

Mantener la integridad de la información se refiere, no solo a la información almacenada en el equipo de cómputo, sino también a la que se encuentra en los respaldos, documentos, reportes, etc. (Gómez Vieites, 2014).La integridad consiste en proteger la información contra la lectura no autorizada.

Se refiere a que la información debe encontrarse a disposición de quienes deben acceder a ella, ya sean personas, procesos, aplicaciones, y el acceso a ésta debe hacerse por personas autorizadas en el momento que así lo requieran (Gómez Vieites, 2014).

La alta disponibilidad de los sistemas tiene como objetivo la disponibilidad en todo momento, evitando interrupciones del servicio debido a cortes de energía, fallos de hardware, y actualizaciones del sistema.

La disponibilidad de la información y los sistemas implica la prevención de ataques de denegación de servicio, los cuales pueden provocar pérdidas económicas considerables a las organizaciones (Gómez Vieites, 2014).

Permite identificar a la entidad que genera la información. Cuando se recibe un mensaje de alguien, el sistema debe asegurarse que lo recibe de quien lo ha mandado, y no una tercera persona haciéndose pasar por la otra a lo que se le conoce como suplantación de identidad. En los sistemas informáticos un usuario se autentifica por medio de una cuenta de usuario y contraseña de acceso (Gómez Vieites, 2014).

Ni el origen, ni el destino de un mensaje pueden negar la transmisión, quien envía el mensaje puede verificar que el mensaje fue enviado. El servicio de Seguridad de No repudio o no renuncia al mensaje enviado (estandarizado en la ISO-7498-2) (ISO, 2013).

El no repudio evita que el emisor o el receptor nieguen la transmisión de un mensaje. Así, cuando se envía un mensaje, el receptor puede comprobar que, el emisor envió el mensaje. Así mismo, cuando se recibe un mensaje, el emisor puede verificar que, el receptor recibió el mensaje. (Gómez Vieites, 2014).

Según la norma ISO 9001 establece los criterios para un sistema de gestión de calidad y es el único estándar en la familia que pueden ser certificadas. Puede ser utilizado por cualquier organización, grande o pequeña, cualquiera que sea su campo de actividad (ISO, 2013).

Calidad (como se muestra en la figura 2) es el conjunto de características de un producto o servicio que le confiere aptitud para satisfacer las necesidades explícitas e implícitas del cliente (UNAM, 2004).

Principalmente en el Diseño, ya que éste puede fallar al no captar los requerimientos esenciales para los que se crea. La información puede no ser proporcionada lo suficientemente rápida para ser útil, también puede venir en un formato imposible de digerir y usar, o puede representar los elementos equivocados de datos. Un sistema puede ser diseñado con una interface (parte del sistema con la que interactúa el usuario) deficiente. Un sistema de información será juzgado como un fracaso si su diseño no es compatible con la estructura, cultura y metas de la organización (de Pablos, López, & Hermoso Santiago, 2014).

Realizar un estudio de factibilidad y el análisis de requerimientos de acuerdo al negocio que necesite un sistema de información el cual debe mantener la información clasificada ayudará en gran medida a la seguridad de la información (de Pablos, López, & Hermoso Santiago, 2014).

Los datos son el activo principal de los negocios, lo que requiere de mecanismos de seguridad que permitan mantenerlos seguros.

Hacer copias de seguridad (backup), es la primera y más importante de las medidas de seguridad. Lo más recomendable es no dejar de hacer copias de seguridad todos los días, de este modo, si la copia más reciente fallara, puede utilizar otra fecha la más cercana a la contingencia (24 horas antes). Es recomendable guardar los respaldos en un lugar distinto a la sede de la empresa, previniendo un robo o incendio y perder así toda la información (UNAM, 2004).

El costo que genera la implementación y operación de las distintas medidas de seguridad pueden estar muy por encima del presupuesto. Lo que genera gastos excesivos y la organización decida no implementar seguridad en los sistemas de información.

Si el sistema no opera bien, la información no es proporcionada oportunamente y de manera eficiente ya que las operaciones que manejan el procesamiento de la información se caen, provocando un retraso que origina costos para la organización (Laudon & Laudon, 2004).

Los mecanismos de seguridad son también llamados herramientas de seguridad y son los que permiten la protección de los bienes y servicios de la información.

Estos mecanismos pueden ser algún dispositivo o herramienta física que permita resguardar un bien, un software o sistema que ayude a proteger un activo (hardware, software, usuarios).

Los siguientes mecanismos se sugiere sean implementados en los sistemas de información, que permitan mantener la integridad, confidencialidad y disponibilidad de los datos:

Cifrado: son el uso de algoritmos matemáticos para transformar datos a una forma ininteligible y (opcionalmente) su posterior recuperación.

Firma digital: Datos añadidos o una trasformación sobre datos originales que permite al receptor:

Control de acceso: mecanismos para asegurar los derechos de acceso a los datos (privilegios).

Integridad de datos: mecanismos empleados para verificar la integridad de los datos la cual ayuda a que no exista redundancia de la información.

Control de encaminamiento: selección de rutas físicamente seguras para determinados flujos de datos.

Las métricas de calidad de software comprenden un amplio rango de actividades diversas como:

Algunos de los modelos más utilizados son:

El cual describe la calidad como concepto elaborado mediante relaciones jerárquicas entre factores de calidad, en base a criterios.

Los factores de calidad se encuentran en tres aspectos importantes de un producto de software: características operativas, capacidad de cambios y adaptabilidad a nuevos entornos.

Se utilizan para establecer métricas de calidad para todas las actividades del proceso de desarrollo de un sistema de información.

Resalta el hecho de que la calidad del producto es altamente determinada por los componentes del mismo (incluyendo documentos de requerimientos, guías de usuarios, diseños y código

Se hace un análisis mediante los mecanismos de seguridad que puede ser aplicado a algún tipo de sistema de información, para mantener la integridad, confidencialidad y disponibilidad de la información sobre sus datos que se encuentran expuestos en la red, ya que pueden ser modificados, divulgados, mal utilizados, robados, borrados o saboteados.

Considerar los mecanismos de seguridad en los sistemas de información permite resguardar los datos que se encuentran almacenados, que se transmiten y a la vez verificar los siguientes puntos:

Debe considerar un nivel de seguridad de acceso, puede emplear para ello claves de acceso para los usuarios, sistemas biométricos, sistemas de circuito cerrado de TV, guardias, etc. contemplando la relación costo, ya que a mayor tecnología de acceso mayor costo.

La información puede ser manipulada solo por algunas personas, sin olvidar la alta dependencia de la organización en caso de pérdida de datos, debe considerar que los programas pueden fallar por lo que se recomienda contar con la documentación técnica, operativa a través de manuales de contingencia que permitan recuperar los sistemas (Castro Gil, Díaz Orueta, Alzórriz Armendáriz, & Sancristobal Ruiz, 2014).

Considera que los usuarios de los sistemas son la principal fuente de riesgos para la información, los tecnicismos informáticos contenidos en los manuales de contingencia pueden resultar desconocidos para los empleados, las versiones de los sistemas operativos, la falta de capacitación del personal ante una emergencia son los principales aspectos a involucrar en la seguridad de la información.

Involucra a todos los mandos de la organización, en manejo de contingencias, el grado de responsabilidad de los usuarios, las sanciones por negligencia y ataques deliberados deben tener un responsable de monitorear el cumplimiento de las directivas de seguridad.

La seguridad física, es uno de los temas olvidados en la seguridad de la información, pero es una de los principales riesgos, para que se pueda mantener la continuidad del flujo de información es necesaria la electricidad para que los dispositivos de hardware funcionen, por lo que se recomienda evaluar las conexiones con los sistemas eléctrico, telefónico, cableado, etc. es necesario contar con las especificaciones técnicas y la documentación de las instalaciones, eléctricas y de cableado (Uchupanta Molina, 2014).

Clasificar los riesgos de acuerdo al grado de daño o pérdida que ocasiones en los sistemas en alto, mediano, pequeño, identificando las aplicaciones con alto riesgo y cuantificar el impacto que tendrá en la consistencia de las aplicaciones.

Para un mejor control de recomienda la formulación de medidas de seguridad necesarias para mantener el nivel de seguridad que se requiera (preventivas y correctivas), lo que originará costos en su implantación los cuales tienen que ser solventados por la organización (Montejo Suarez, 2014).

No olvidar que para mantener la seguridad de los sistemas de información se tiene que tomar en cuenta: la confidencialidad, integridad, disponibilidad de la información, la autentificación de los usuarios, el no repudio de información, así como la calidad en los sistemas de Información considerando para su diseño las métricas de software, pero sobre todo realizar un análisis de los riesgos que pueden originar la pérdida de información (Uchupanta Molina, 2014).

Haciendo un análisis sobre cada uno de los anteriores temas que debe abordar el personal encargado en el área de sistemas de información que se basará en la seguridad. Verificará y hará un estudio exhaustivo para utilizar los mecanismos de seguridad adecuados, que se acoplen al Sistema de Información de dicha organización cumpliendo los requerimientos para mantener la seguridad de su información que se vea vulnerable a los distintos tipos de ataques informáticos.

Cada organización debe tomar en cuenta el estudio preventivo de las áreas donde puede ser atacada su información, por lo que se sugiere la implementación de mecanismos de seguridad que permitan mantener asegurada la información, realizar monitores constantes sobre el cumplimiento de las medias de seguridad implementadas (Montejo Suarez, 2014).

La seguridad en sistemas de información requiere del estudio y conocimiento de los diferentes tipos de mecanismos de seguridad que permitan el resguardo de los activos de la organización. Considerando las relaciones que hay entre los aspectos: tecnológicos, humanos, sociales y admirativos (Uchupanta Molina, 2014).

Es muy importante para las organizaciones la seguridad en los sistemas de información ya que en ellos se manipula el mayor de sus activos, la información, de la cual es de vital importancia para la organización. Por lo que es necesario mantener la confidencialidad, integridad, disponibilidad, autentificación y no repudio de la información, además mantener la consistencia del sistema de información.

La calidad en los sistemas de Información, involucra modelos que deben considerarse en el diseño, el cual debe satisfacer los requerimientos de la organización.

El personal encargado del área de sistemas de información, definirá el grado de riesgo elaborando una lista de los sistemas con las medidas preventivas que se deben considerar y las correctivas en caso de desastre, señalado por la prioridad de cada uno (análisis de riesgos). Verificarán el funcionamiento de los mecanismos de seguridad que sean los adecuados, monitorearán el cumplimiento de las medias de seguridad implantadas.

La organización debe realizar un análisis de riesgo, es decir, un estudio previo donde se identifiquen las amenazas, riesgos y vulnerabilidades que atenten contra la seguridad de los datos en los sistemas de información para poder así implementar los mecanismos necesarios para mantener la integridad, confidencialidad y disponibilidad de la información.

Seguridad en Sistemas de Información involucra conocer los diferentes mecanismos de seguridad para saber cuáles implementar, cuidando siempre mantener el sistema consistente.

No olvidar las relaciones que hay entre los aspectos: tecnológicos, humanos, sociales y admirativos, ya que esto permitirá alcanzar el éxito en la implementación de la seguridad a los sistemas de información.

Castro Gil, M. A., Díaz Orueta, G., Alzórriz Armendáriz, I., & Sancristobal Ruiz, E. (2014). Procesos y herramientas para la seguridad en redes. Madrid: UNED.

de Pablos, C., López, J., & Hermoso Santiago, M. (2014). Informática y comunicaciones en la empresa. Madrid: ESIC.

Gómez Vieites, Á. (23 de Marzo de 2014). Seguridad de la información. Recuperado el 28 de Marzo de 2014, de Seguridad de la infromación: http://es.wikipedia.org/wiki/Seguridad_de_la_informaci%C3%B3n

ISO. (28 de Marzo de 2013). Management Standards - ISO 9000. Recuperado el 3 de Marzo de 2014, de http://www.iso.org/iso/home/standards/management-standards/iso_9000.htm

Laudon, J. P., & Laudon, K. C. (2004). Sistemas de información gerencial: administración de la empresa digital. México: Prentice Hall.

Montejo Suarez, J. C. (17 de Abril de 2014). Importancia de la seguridad física en Colombia como mecanismo de seguridad en el sector privado. Obtenido de http://repository.unimilitar.edu.co/handle/10654/11169

Slideshare. (6 de Marzo de 2010). slideshare. Recuperado el 28 de Marzo de 2014, de Éxito y fracaso de los sistemas: http://www.slideshare.net/br3nd401/xito-y-fracaso-de-los-sistemas

Uchupanta Molina, J. A. (9 de octubre de 2014). Escuela Politécnica Nacional, Repositorio Digital, Facultad de ingeniería de Sistemas Informáticos y de computación, Ingeniería de Sistemas Informáticos y de Computación, Tesis Sistemas Informáticos y de Computación. Obtenido de http://bibdigital.epn.edu.ec/handle/15000/9042

UNAM. (2004). Publica tu obra. Recuperado el 20 de Marzo de 2014, de Sistemas de Información de Calidad: http://www.tuobra.unam.mx/publicadas/040803214240.html

Wikipedia. (31 de Marzo de 2014). Sistemas de Información. Recuperado el 01 de Abril de 2014, de http://es.wikipedia.org/wiki/Sistema_de_informaci%C3%B3n

[a] Profesor por asignatura de la Licenciatura en Sistemas Computacionales de la ESTl

[b] Estudiantes de la Licenciatura en Sistemas Computacionales de la ESTl